别让网络“洪水”冲垮你的服务器:SYN洪水攻击全解析(图文)

来源:mozhe 2025-07-14

SYN 洪水攻击:网络世界的隐藏 “风暴”

**

你是否有过这样的经历:满心欢喜地打开网页,准备浏览最新的资讯、观看精彩的视频,或是在游戏世界里大显身手,可页面却一直加载不出来,转着那个让人焦躁的小圈圈;又或者玩在线游戏时,原本流畅的操作突然变得卡顿不堪,技能释放延迟,走位也变得迟缓,最终导致游戏体验极差 ,无奈退出。这些令人恼火的状况,可能并非只是简单的网络拥堵,其背后或许隐藏着一场网络攻击 ——SYN 洪水攻击。在如今这个高度数字化的时代,网络已经深入到我们生活的方方面面,无论是工作、学习,还是娱乐,都离不开它。但与此同时,网络安全问题也日益严峻,各种攻击手段层出不穷,SYN 洪水攻击便是其中较为常见且具有破坏力的一种,了解它并掌握应对方法,对我们来说至关重要。

深入剖析 SYN 洪水攻击原理

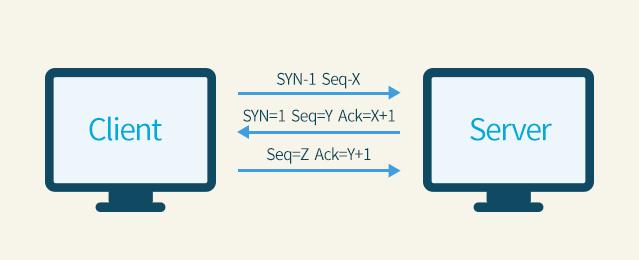

要彻底搞清楚 SYN 洪水攻击,我们得先明白 TCP 三次握手这个基础概念。它就像是两个人打电话,得先确认对方是否在线、是否准备好交流,TCP 三次握手就是网络中设备之间建立可靠连接前的 “确认流程” 。

正常 TCP 三次握手流程

- 第一次握手(SYN):客户端渴望与服务器建立连接,于是精心构造并发送一个特殊的 TCP 段。这个 TCP 段里,SYN 标志被设置为 1,就像在告诉服务器:“我想和你建立连接啦”;同时,客户端还会生成一个初始序列号(ISN) ,用于标识从自己这里发送的第一个数据字节,这就好比给即将发出的数据标上起始序号,方便对方接收和整理;另外,客户端也会告知服务器自己可以接收的最大数据量,也就是窗口大小,这决定了一次能接收多少数据。此时,客户端满心期待地进入 SYN_SENT 状态,静静等待服务器的回应。

- 第二次握手(SYN - ACK):服务器收到客户端饱含诚意的 SYN 请求后,马上做出回应。它发送一个 TCP 段,其中 SYN 标志同样设置为 1,表示 “我同意和你建立连接”,ACK 标志也设置为 1,用来确认收到了客户端的 SYN 请求。服务器会把确认号设置为客户端的初始序列号加 1,这是在告诉客户端:“你发的 SYN 请求我收到啦,下一个我期待的数据序号是这个” 。服务器也会生成自己的初始序列号,同时告知客户端自己能接收的最大数据量。此刻,服务器进入 SYN_RECEIVED 状态,等待客户端的进一步确认。

- 第三次握手(ACK):客户端收到服务器的 SYN - ACK 段后,心中的大石落地,赶紧发送一个 TCP 段作为回应。这个段里,ACK 标志设置为 1,确认号等于服务器的初始序列号加 1,这是客户端在说:“我收到你同意连接的消息啦,下一个我要发的数据序号是基于你给的这个” 。序列号则是客户端之前发送的序列号加 1。服务器收到这个 ACK 段后,双方都成功进入 ESTABLISHED 状态,至此,TCP 连接成功建立,就像电话两端的人都确认好了,可以开始愉快地聊天,数据传输也能顺利进行了。

SYN 洪水攻击的运作方式

SYN 洪水攻击就是攻击者利用了 TCP 三次握手这个正常流程中的一些特性,来搞破坏。攻击者会借助工具,向目标服务器源源不断地发送大量伪造的 SYN 请求 。这些 SYN 请求的源 IP 地址是伪造的,是不存在或者是被攻击者随意篡改的。

当服务器收到这些伪造的 SYN 请求时,它并不知道这是恶意攻击,还以为是正常的连接请求,就会按照正常的 TCP 三次握手流程,回复 SYN - ACK 报文,然后满怀期待地等待客户端发送 ACK 确认报文。但由于源 IP 是伪造的,服务器永远也等不到对应的 ACK 报文。在等待的过程中,服务器为了维护这些看似要建立的连接,会分配一定的资源,比如内存空间来存储这些连接的相关信息,像连接状态、序列号等 。

随着攻击者不断发送大量伪造的 SYN 请求,服务器的资源被快速消耗。它要不断地为这些虚假的连接请求分配资源,内存被占用,CPU 也忙着处理这些请求。当服务器可用的资源,比如未连接队列被这些虚假连接请求占满时,它就没有多余的资源来处理正常用户的连接请求了 。正常用户发送的 SYN 请求到达服务器时,会因为服务器资源不足而被丢弃,导致正常用户无法与服务器建立连接,服务器就好像陷入了 “瘫痪” 状态,无法正常提供服务,这就是 SYN 洪水攻击的可怕之处,就像一个人被无数虚假的事务缠身,无暇顾及真正重要的事情 。

SYN 洪水攻击的严重危害

SYN 洪水攻击可不是简单的小打小闹,一旦得逞,那造成的危害可不容小觑,能在多个层面给网络服务和用户带来极大的麻烦。

服务中断:业务停摆的噩梦

对于依赖网络服务的企业来说,SYN 洪水攻击堪称一场可怕的噩梦,会直接导致服务中断 。像一些热门的电商网站,在促销活动期间,流量本就巨大。如果此时遭受 SYN 洪水攻击,大量虚假的 SYN 请求涌入,服务器忙于处理这些恶意请求,正常用户的访问请求根本无法得到响应。用户这边,满心期待着抢购心仪的商品,结果页面一直加载不出来,多次刷新也无济于事,最终只能无奈放弃 。这不仅让企业错失销售良机,损失直接的经济收入,还会因为用户体验极差,导致用户对企业的信任度大幅下降,损害企业的品牌形象,可谓是 “赔了夫人又折兵” 。

在线游戏也是如此,玩家们正沉浸在紧张刺激的游戏对战中,突然因为服务器遭受 SYN 洪水攻击,出现频繁卡顿、掉线的情况,游戏体验瞬间归零。玩家们肯定会怨声载道,甚至可能从此不再选择这款游戏,导致游戏运营商流失大量用户 。

资源耗尽:服务器不堪重负

从技术层面深入剖析,SYN 洪水攻击会疯狂占用服务器的关键资源 。在处理 TCP 连接请求时,服务器需要为每个连接分配一定的内存空间,用于存储连接的相关信息,比如连接状态、双方的 IP 地址和端口号、序列号等 。当遭受 SYN 洪水攻击,大量伪造的 SYN 请求汹涌而来,服务器就要不断地为这些虚假连接分配内存。随着内存被逐渐占满,服务器可用于处理正常业务的内存越来越少,很多正常的操作因为没有足够内存支持而无法进行 。

CPU 资源也会被大量消耗。服务器要对每个接收到的 SYN 请求进行处理,解析请求中的各种信息,然后按照 TCP 协议的规定做出响应,这个过程需要 CPU 进行大量的运算 。在遭受攻击时,CPU 一直忙于处理这些恶意请求,负载持续升高,就像一个人一直进行高强度的体力劳动,最终会疲惫不堪。当 CPU 负载达到 100% 时,服务器基本就处于 “死机” 状态,除了处理这些攻击请求,根本没有余力去处理正常用户的请求,整个服务器系统濒临崩溃 。

SYN 洪水攻击的解决办法

面对 SYN 洪水攻击的威胁,我们并非束手无策,有多种有效的解决办法可以帮助我们增强网络防御能力,保障网络服务的稳定运行。

优化 TCP/IP 协议栈参数

通过调整 TCP/IP 协议栈的相关参数,可以在一定程度上缓解 SYN 洪水攻击的影响 。缩短 SYN 超时时间是个不错的办法。正常情况下,服务器在收到 SYN 请求后,会等待一段时间(默认一般是 30 秒到 2 分钟不等 ),如果没有收到对应的 ACK 报文,才会认为连接建立失败,释放相关资源。而在遭受 SYN 洪水攻击时,大量虚假的 SYN 请求让服务器一直处于等待状态,占用了大量资源。将 SYN 超时时间缩短,比如设置为 5 - 10 秒,这样服务器就能更快地识别出那些虚假的连接请求,及时释放资源,去处理新的连接请求 。

减少 SYN - ACK 重发次数也很关键。当服务器发送 SYN - ACK 报文后,如果没有收到客户端的 ACK 报文,会进行重发,默认可能会重发多次(一般为 3 - 5 次 )。在攻击时,这种重发会浪费大量的资源和时间。适当减少重发次数,比如设置为 2 - 3 次,可以减少服务器在无效连接上花费的精力,将更多资源用于正常业务 。以 Linux 系统为例,可以通过修改/etc/sysctl.conf文件,添加或修改相关参数,如net.ipv4.tcp_syn_retries(控制 SYN 重试次数)、net.ipv4.tcp_synack_retries(控制 SYN - ACK 重试次数)等 ,然后执行sysctl -p使配置生效 。

SYN Cookie 技术:巧妙的防御机制

SYN Cookie 技术是一种专门针对 SYN 洪水攻击的有效防御手段 。它的工作原理非常巧妙,当服务器收到客户端的 SYN 请求时,并不像正常情况下那样立刻分配资源(如在内存中创建连接对象,记录连接状态等 ),而是根据 SYN 请求中的一些信息,如源 IP 地址、目的 IP 地址、端口号以及一个秘密密钥等,通过特定的算法计算出一个特殊的 “Cookie” 值 。

服务器把这个 “Cookie” 值放在 SYN - ACK 报文中发送给客户端 。客户端收到 SYN - ACK 报文后,会回复 ACK 报文,这个 ACK 报文中会携带服务器之前发送的 “Cookie” 值 。服务器收到 ACK 报文后,通过验证 “Cookie” 值的正确性,来判断这个连接请求是否合法 。如果 “Cookie” 验证通过,说明这是一个正常的连接请求,服务器才会为这个连接分配资源,正式建立连接;如果验证不通过,就说明这个连接可能是恶意的,直接丢弃 。这样一来,即使攻击者发送大量伪造的 SYN 请求,由于没有正确的 “Cookie”,服务器也不会为其分配资源,从而有效防止了服务器资源被耗尽 。在 Linux 系统中,可以通过修改net.ipv4.tcp_syncookies = 1来开启 SYN Cookie 功能 。

防火墙与入侵检测系统(IDS)的应用

防火墙是网络安全的第一道防线,在防御 SYN 洪水攻击时,能发挥重要作用 。可以在防火墙上设置规则,对进入网络的 SYN 请求进行严格过滤 。比如,限制单位时间内来自同一 IP 地址的 SYN 请求数量,若某个 IP 在短时间内发送的 SYN 请求超过设定的阈值,防火墙就可以将后续的请求丢弃,或者对该 IP 进行一段时间的封禁 。还可以根据 IP 地址范围、端口号等信息,对已知的恶意 IP 或者异常的连接请求进行拦截 。例如,某些专门用于发起攻击的 IP 地址段,防火墙可以直接拒绝来自这些地址段的所有 SYN 请求 。

入侵检测系统(IDS)则像一个 24 小时不间断的网络监控员,实时监测网络流量 。它会分析网络流量中的各种特征,一旦检测到异常的 SYN 请求模式,如大量短时间内的 SYN 请求,或者 SYN 请求的源 IP 地址异常(如出现大量不存在或随机的 IP 地址 ),就会及时发出警报 。管理员收到警报后,可以迅速采取措施,如进一步检查网络状况、调整防火墙策略等,以应对可能的 SYN 洪水攻击 。有些先进的 IDS 还具备自动响应功能,能够在检测到攻击时,自动采取一些防御措施,如临时阻断可疑的 IP 地址 。

负载均衡:分散攻击压力

负载均衡技术就像是一个智能的流量分配器,它将来自客户端的流量均匀地分散到多个服务器上,避免单个服务器承受过大的压力 。在面对 SYN 洪水攻击时,负载均衡器同样能发挥关键作用 。当攻击者将大量伪造的 SYN 请求发送到目标服务器时,如果使用了负载均衡,这些攻击请求会被分散到多个后端服务器上 。这样一来,每个服务器所承受的攻击压力就会大大减小,不至于因为资源耗尽而无法处理正常用户的请求 。

负载均衡器还可以结合其他防御措施,如对 SYN 请求进行速率限制 。它可以限制每个后端服务器在单位时间内接收的 SYN 请求数量,当某个服务器的 SYN 请求达到限制值时,负载均衡器可以将后续的请求分配到其他负载较轻的服务器上 。通过这种方式,负载均衡不仅能够分散攻击压力,还能提高整个网络系统的可靠性和稳定性,确保正常的网络服务不受太大影响 。常见的负载均衡器有硬件负载均衡器(如 F5 Big - IP )和软件负载均衡器(如 Nginx 、HAProxy 等 ),它们都具备强大的流量分发和负载均衡能力 。

高防服务器与 DDoS 防护服务

高防服务器是专门为应对各种网络攻击而设计的,其配备了高性能的硬件防火墙和先进的网络防护设备 。硬件防火墙能够对网络流量进行深度检测,快速识别并拦截 SYN 洪水攻击等各种恶意流量 。它具备强大的处理能力,即使在遭受大规模攻击时,也能保证正常的网络流量通过,确保服务器的正常运行 。高防服务器还会采用一些特殊的技术和策略,如智能流量清洗,将恶意流量从正常流量中分离出来,丢弃恶意流量,只允许正常流量到达服务器 。

专业的 DDoS 防护服务也是抵御 SYN 洪水攻击的有力武器 。这些服务提供商拥有庞大的网络资源和专业的技术团队,能够实时监测网络流量,一旦检测到 SYN 洪水攻击等 DDoS 攻击行为,会立即启动防护机制 。他们会通过多种方式来清洗攻击流量,如采用分布式清洗技术,在多个节点对攻击流量进行清洗,减轻目标服务器的压力 。还会利用大数据分析和人工智能技术,对攻击流量进行精准识别和防御,不断优化防护策略,提高防护效果 。许多企业和网站选择将 DDoS 防护服务外包给专业的提供商,以获得更专业、更高效的防护保障 。

防范 SYN 洪水攻击的建议

定期更新系统和软件

在防范 SYN 洪水攻击的过程中,定期更新系统和软件是一项不容忽视的重要措施。操作系统和各类应用程序在开发过程中,难免会存在一些安全漏洞,这些漏洞就像是网络防御体系中的薄弱环节,很容易被攻击者利用 。黑客们常常会对常见软件的漏洞进行研究,一旦发现可以利用的漏洞,就会编写攻击程序,而 SYN 洪水攻击就有可能借助这些漏洞,更加容易地突破网络防线,对系统造成严重破坏 。

通过及时更新系统和软件补丁,能够有效地修复这些已知的漏洞,增强系统的安全性 。软件开发者在发现漏洞后,会迅速发布补丁程序,这些补丁就像是给系统漏洞打上的 “补丁”,填补了系统的安全缺口,让攻击者无从下手 。以 Windows 操作系统为例,微软会定期发布安全更新,修复操作系统中的各种漏洞,包括可能被 SYN 洪水攻击利用的漏洞 。用户应该养成定期更新系统和软件的习惯,开启自动更新功能是个不错的选择,这样系统和软件就能在第一时间获取并安装最新的补丁,时刻保持最佳的安全状态 。

加强网络监控与预警

网络监控与预警在防范 SYN 洪水攻击中起着至关重要的作用,就像是网络的 “瞭望塔” 和 “警报器” 。使用专业的网络监控工具,如 Wireshark、tcpdump 等,能够实时监测网络流量,对网络中的数据传输进行详细分析 。这些工具可以捕获网络数据包,解析其中的各种信息,包括源 IP 地址、目的 IP 地址、端口号、协议类型等 。通过对这些信息的实时监测和分析,能够及时发现网络流量中的异常情况 。

设置合理的预警机制是关键。当网络流量出现异常,如 SYN 请求数量突然大幅增加,或者某个 IP 地址在短时间内发送大量的 SYN 请求时,预警机制就会立即发出警报 。可以通过邮件、短信、系统弹窗等方式,将警报信息及时通知给网络管理员 。管理员收到警报后,能够迅速采取措施,对网络状况进行进一步检查和分析,判断是否发生了 SYN 洪水攻击,并及时启动相应的防御策略 。还可以结合人工智能和机器学习技术,让监控系统能够自动学习正常网络流量的模式和特征,当出现与正常模式差异较大的流量时,更精准地识别出潜在的攻击行为,提高预警的准确性和及时性 。

员工安全意识培训

员工是企业网络安全的第一道防线,对员工进行网络安全培训,提高他们的防范意识和应急处理能力,对于防范 SYN 洪水攻击至关重要 。很多网络攻击事件的发生,往往是因为员工的安全意识不足,操作不当所导致的 。比如,员工随意点击来自陌生来源的邮件链接,可能会导致恶意软件感染,进而使企业网络成为 SYN 洪水攻击的源头;或者员工在设置密码时过于简单,容易被破解,攻击者可以利用这些被破解的账号,发动 SYN 洪水攻击 。

通过网络安全培训,员工能够学习到网络安全的基本知识,了解 SYN 洪水攻击的原理、危害和常见的攻击手段 。培训内容可以包括如何识别钓鱼邮件、如何设置强密码、如何安全使用公共 Wi-Fi 等 。员工还能掌握一些应急处理的方法,当遇到网络异常时,知道如何及时采取措施,如断开网络连接、报告给相关部门等 。企业可以定期组织网络安全培训课程、举办安全知识讲座、开展模拟攻击演练等活动,提高员工的参与度和学习效果,让员工在日常工作中时刻保持警惕,共同维护企业网络的安全 。

总结

SYN 洪水攻击利用 TCP 三次握手的特性,通过发送大量伪造的 SYN 请求,使服务器资源耗尽,无法处理正常连接请求,从而导致服务中断,给企业和用户带来诸多危害 。但我们可以通过优化 TCP/IP 协议栈参数、采用 SYN Cookie 技术、部署防火墙与 IDS、运用负载均衡以及借助高防服务器和 DDoS 防护服务等多种方法来有效防范 。

在日常网络使用中,定期更新系统和软件、加强网络监控与预警、提升员工安全意识等措施也必不可少,网络安全防护需要多管齐下,形成一个全方位、多层次的防御体系 。希望大家都能重视网络安全问题,采取有效的防范措施,让我们的网络环境更加安全、稳定 。如果你在网络安全方面有任何经验或疑问,欢迎在评论区留言分享,让我们共同学习,一起守护网络世界的安全 。

关于墨者安全

墨者安全致力于安全防护、服务器高防、网络高防、ddos防护、cc防护、dns防护、防劫持、高防服务器、高防dns、网站防护等方面的服务,全网第一款指纹识别技术防火墙,自研的WAF指纹识别架构,提供任意CC和DDoS攻击防御

最新文章

-

UDP53放通攻略:避开这些坑,网络畅通无阻(图文)一、UDP53 是什么?为何要放通它

在网络世界里,UDP 53 其实是指用户数据报协议(UDP)下的 53 -

服务器惊现大量DNS解析会话,这是怎么回事?(图文)一、引言

你是否曾遇到过服务器突然变得异常卡顿,网站加载缓慢,甚至部分服务无法正常访 -

震惊!WAF UA黑名单为何突然“失灵”(图文)一、开篇引入

作为一个运营网站的博主,我一直致力于保障网站的安全稳定运行。Web 应用 -

开启单拨泛洪超简单,三步带你轻松搞定!(图文)一、单拨泛洪是什么?

在网络的世界里,数据就像城市中的快递包裹,需要精准地从发送端传递 -

解锁旁路部署逻辑串联:网络架构的隐藏宝藏(图文)从 0 到 1,了解旁路部署逻辑串联

在网络世界中,旁路部署逻辑串联是一种独特且重要的技术